Содержание:

1. Настройка виртуальных сетей

2. Настройка Firewall

3. Настройка DHCP

4. Настройка NAT

5. Настройка Routing

6. Настройка балансировщика нагрузки (Load Balancing)

7. Настройка удаленного доступа по технологии SSL VPN

8. Настройка Site-to-site IPSec VPN на NSX-V Edge

1. Настройка виртуальных сетей

Виртуальная сеть позволяет организовать связь между ВМ как внутри одного или нескольких VDC, так и предоставить доступ во внешние сети, например, Интернет.

Edge Gateway это виртуальный маршрутизатор/межсетевой экран, через который ВМ получают доступ в сеть Интернет. Предоставляет следующий функционал - Firewall, DHCP, NAT, Load Balancing, VPN и другие функции.

В vCloud Director доступны следующие типы сетей:

- External, или внешние сети;

- Organization VDC, или сеть организации;

- vApp сети.

Информация по сетевым настройках всех VDC доступна в разделе Networking главного меню:

- Networks

- Edge Gateways

Создание виртуальной сети.

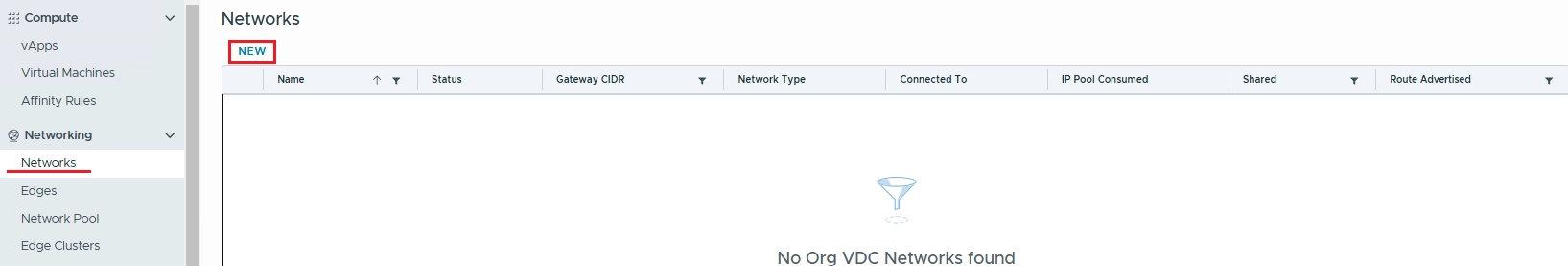

Для создания виртуальной сети переходим в раздел Data Centers и выбираем виртуальный VDC, в котором хотим создать сеть.

Далее переходим во вкладку Networks и жмем NEW:

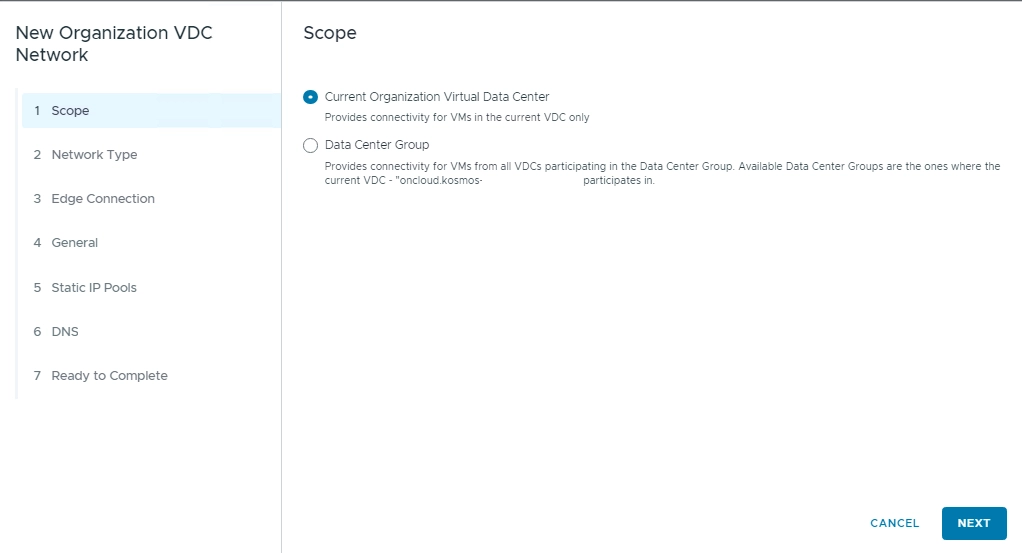

Откроется диалоговое окно создания Organization VDC сети.

На 1 шаге (Scope) выбираем виртуальный VDC, в котором хотим создать сеть, после жмем NEXT.

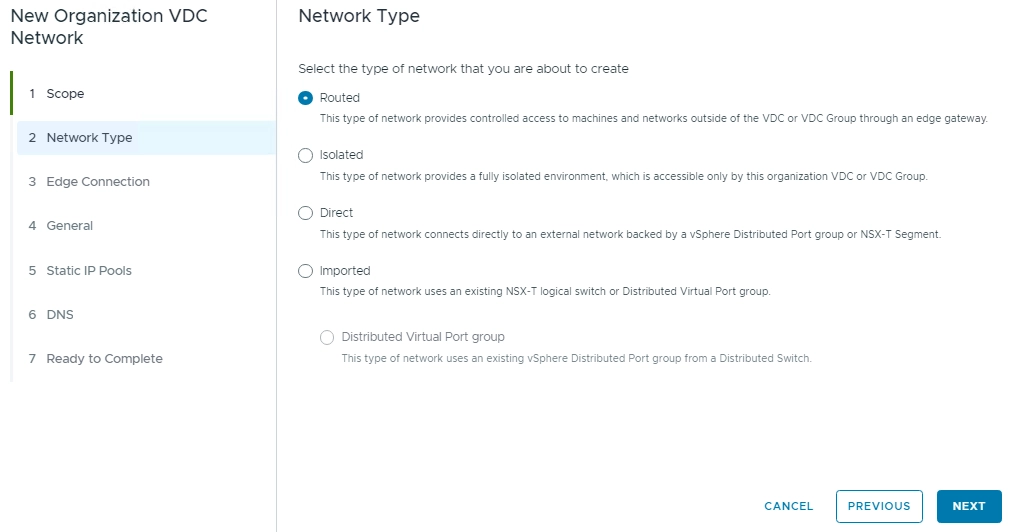

На 2 шаге (Network Type) выбираем тип создаваемой сети и ждем NEXT:

- Isolated - изолированная сеть. Нельзя получить доступ к ВМ этой сети из внешних сетей. Не подключается к Edge;

- Routed - маршрутизируемая сеть. ВМ в этой сети смогут получить доступ во внешние сети или другие Routed сегменты. Подключается к Edge.

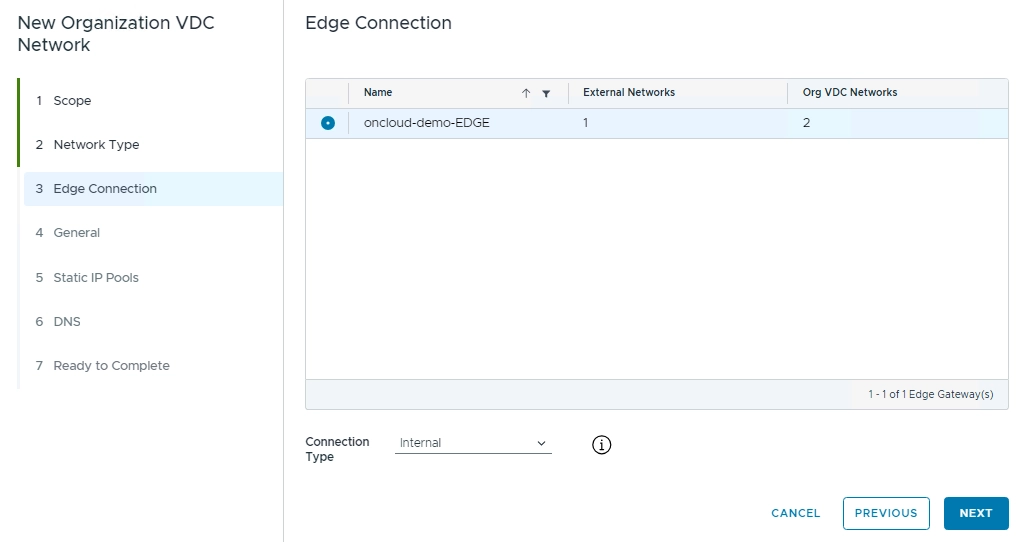

Если на 2 шаге был выбран тип сети Routed, то на 3 шаге (Edge Connection) дополнительное потребуется указать Edge, к которому будет подключаться сеть. Дополнительный параметр Interface Type задает тип создаваемого интерфейса на Edge:

- Internal - под каждый сетевой сегмент выделяется отдельный интерфейсе на Edge, максимальное кол-во которых равно 10;

- Distributed - сеть подключается на распределенный логический маршрутизатор (DLR), который подключается к Edge;

- Subinterface - на отдельный интерфейс на Edge можно подключить более одного сетевого сегмента.

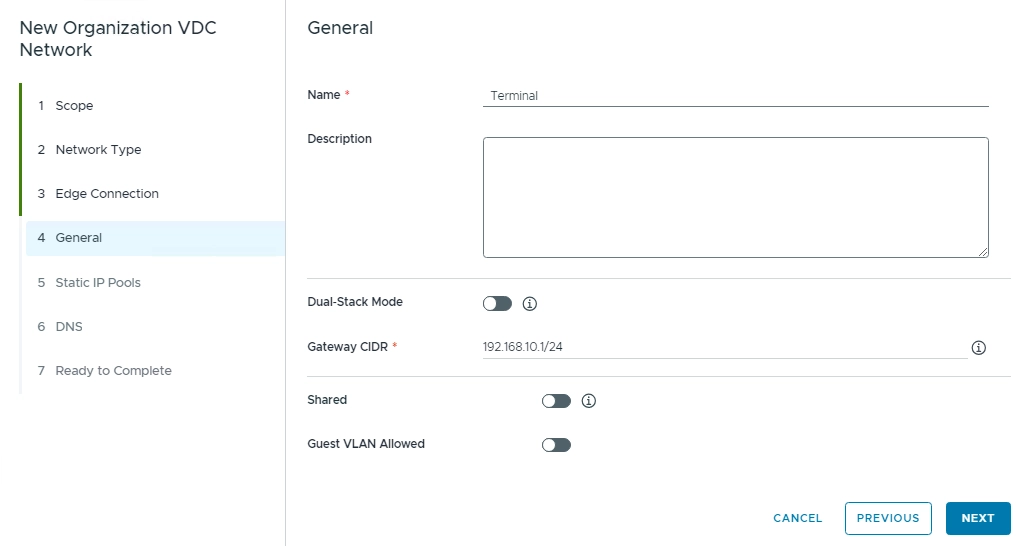

На 4 шаге (General) задаем основные параметры новой сети и жмем NEXT:

- Name - имя сети;

- Gateway CIDR - IP-адрес/маска шлюза сети, который будет назначен на Edge;

- Shared - данная сеть будет доступных для всех VDC внутри организации.

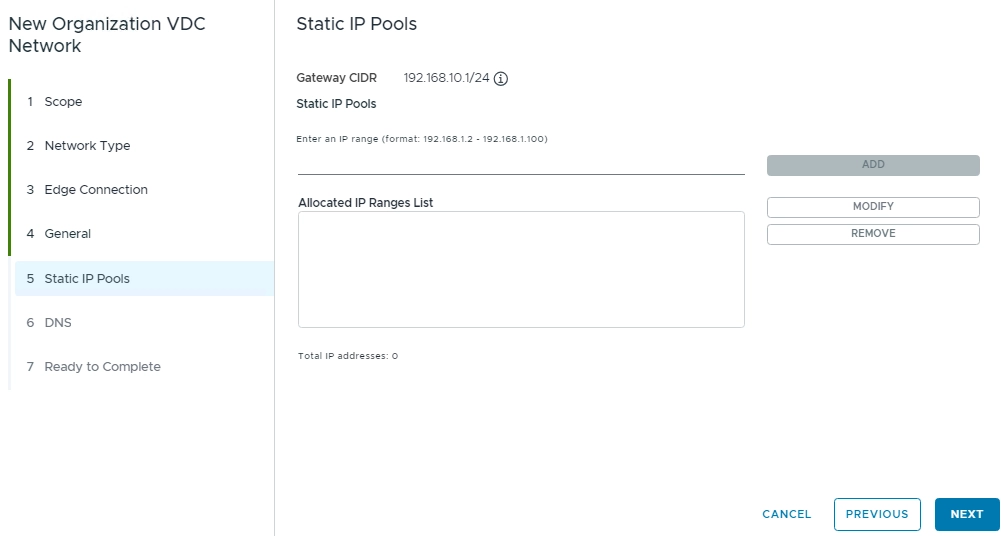

Если на ВМ требуется назначить статический IP-адрес, то на 5 шаге (Static IP Pools) для таких ВМ в создаваемой сети можно зарезервировать один или несколько IP-адресов:

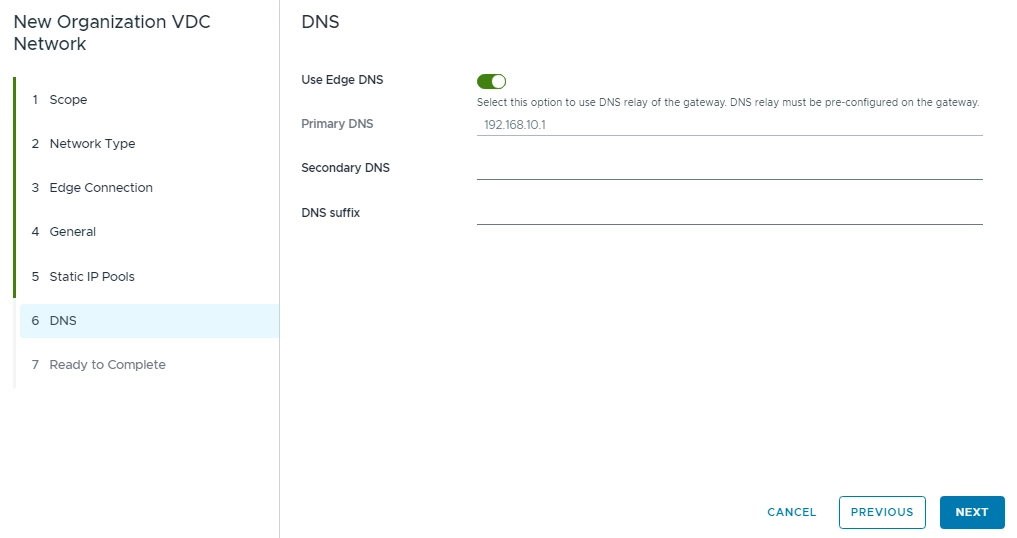

На 6 шаге указываем настройки DNS:

- Use Edge DNS - Edge будем выступать в роли DNS Relay;

- Primary DNS и Secondary DNS - IP-адреса первичного и вторичного DNS серверов;

- DNS suffix - DNS-суффикс.

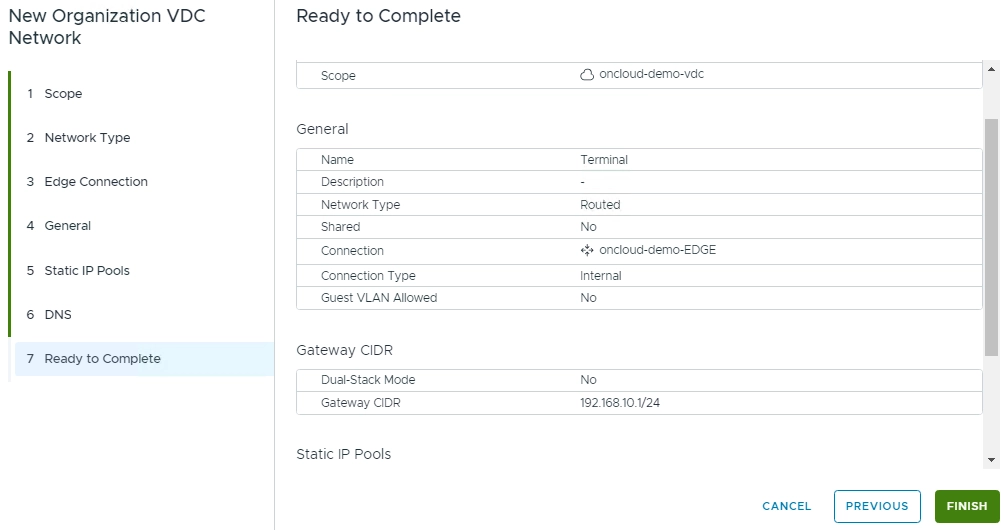

На 7 заключительном шаге контрольно проверяем корректность настроек и жмем FINISH:

Создание и настройка Edge.

Чтобы посмотреть текущие параметры Edge переходим в раздел Data Centers и выбираем виртуальный VDC. Далее переходим во вкладку Edges, где будет доступна информация обо всех созданных Edge данного VDC.

Доступны следующие действия с Edge:

- Services - весь доступный функционал Edge настраивается из этого меню;

- Redeploy - в случае, когда Edge работает некорректно (например, не удается применить новые настройки), Redeploy пересоздаст Edge с сохранением всех настроек. Выполнять Redeploy лучше в сервисное окно, т.к. на время выполнения будет наблюдаться деградация и недоступность сервисов;

2. Настройка Firewall

Firewall служит для управления доступом между внутренними сетями и внешними (например, Интернет).

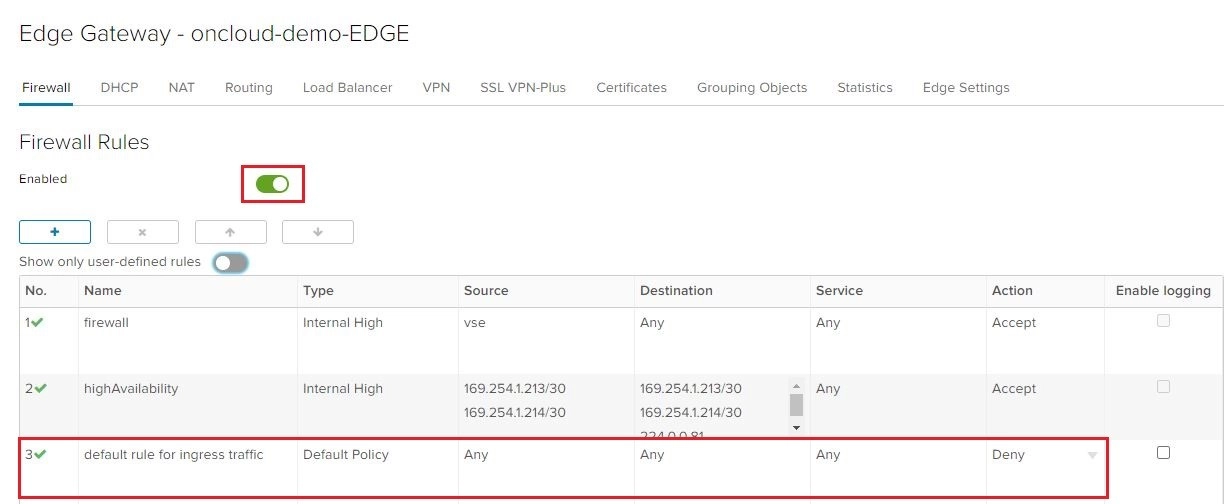

По умолчанию, Firewall включен и блокирует весь межсетевой трафик согласно преднастроенному правилу default rule for ingress traffic:

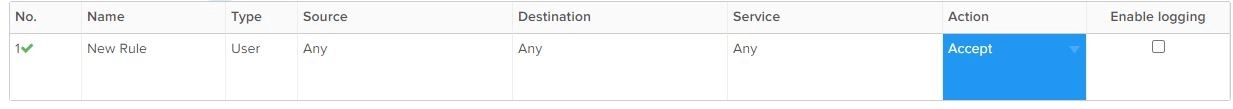

Чтобы создать новое правило доступа жмем +. Появится новое правило с именем New Rule:

Чтобы создать новое правило доступа жмем +. Появится новое правило с именем New Rule:

– Name. Задается имя правила доступа;

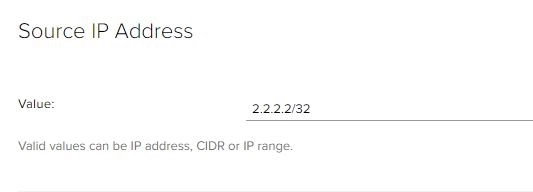

– Source. Задается адрес источника трафика. Настроить адрес можно 2 способами:

- через всплывающую кнопку IP. В открывшемся окне Source IP Address задаем IP-адрес или диапазон:

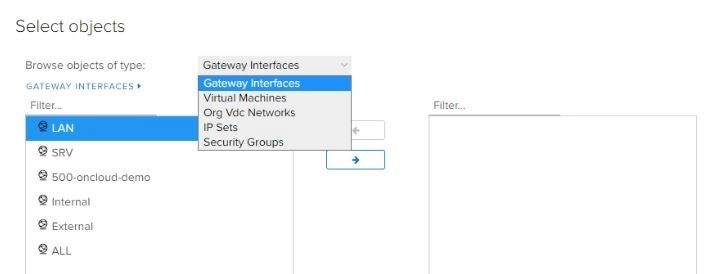

- через всплывающую кнопку +. В открывшемся окне Select Objects можно выбрать источник в виде объекта и перетащить в поле Filter:

- Gateway Interfaces - выбрать внутреннюю или внешнюю сеть Edge;

- Virtual Machines - выбрать конкретную ВМ по имени;

- IP Sets - выбрать заранее настроенный именованный список IP-адресов;

– Destination - задается адрес получателя трафика, настраивается по аналогии с полем Source;

– Service - задается протокол и порт. Нажимаем + и в открывшемся окне Add Service заполняем Protocol, Source Port и Destination Port:

– Action - задается необходимое действие:

o Accept - разрешить прохождение трафика;

o Deny - блокировать прохождение трафика.

– Enable logging - активируется логирование.

После того как все настройки выполнены сохраняем конфигурацию Save Changes.

Важно:

– Edge обрабатывает трафик по правилам Firewall в том порядке, в котором они настроены, т.е. сверху вниз. Чтобы подвинуть правило относительно остальных, нужно выделить его и воспользоваться стрелками:

3. Настройка DHCP

DHCP (Dynamic Host Control Protocol) - протокол, который служит для динамического назначения сетевых параметров (IP-адрес, маска сети, шлюз, DNS и т.д.) клиентам.

NSX-V Edge может быть настроен как в режиме DHCP сервера, так и в режиме DHCP Relay, т.е. передавать DHCP трафик между внешним DHCP сервером и клиентами, находящимся за Edge в разных сетях.На одном и том же интерфейсе Edge нельзя одновременно использовать DHCP Server и Relay Agent.

Все настройки выполняются в разделе DHCP.

Настройка DHCP сервера.

Переходим во вкладку Pools и жмем +:

В открывшемся окне Add DHCP Pool заполняем необходимые поля:

– IP Range - диапазон IP-адресов, выдаваемых клиентам. IP-адрес, назначенный на Edge не должен попадать в указанный диапазон;

– Domain Name - имя домена;

– Primary Name Server и Secondary Name Server - IP-адреса первичного и вторичного DNS серверов;

– Default Gateway - IP-адрес шлюза по умолчанию, например, IP-адрес самого Edge;

– Subnet Mask - маска подсети в десятичном формате;

– Lease Never Expires - по умолчанию, DHCP сервер выделяет IP-адрес клиенту не на постоянное пользование, а на определенный срок (время аренды). По истечении срока аренды, IP-адрес считается свободным. Данная опция заставляет DHCP сервер выделять IP-адреса на постоянной основе;

– Lease Time (Seconds) - время аренды IP-адреса. По умолчанию, срок аренды составляет 24 часа.

После выполнения всех настроек жмем KEEP и сохраняем конфигурацию Save Changes. Далее активируем службу DHCP.

После выполнения всех настроек в разделе Firewall автоматически появится правило, разрешающее работу службы DHCP.

Настройка DHCP binding.

Если требуется, чтобы DHCP сервер выдавал постоянный IP-адрес для ВМ можно настроить «привязку» IP к MAC-адресу этой ВМ. Для этого переходим во вкладку Bindings и жмем +.

В открывшемся окне Add DHCP Binding заполняем необходимые поля:

– MAC Address - указываем MAC-адрес ВМ;

– Host Name - условное обозначение ВМ;

– IP Address - постоянный IP-адрес, который будет выдаваться ВМ.

После выполнения всех настроек жмем KEEP и сохраняем конфигурацию Save Changes.

Настройка DHCP Relay.

NSX-V Edge поддерживает следующие методы настройки внешних DHCP серверов:

– IP Addresses - список IP-адресов внешних DHCP серверов, разделенных запятыми;

– Domain Names - список DNS имен внешних DHCP серверов, разделенных запятыми;

– IP Sets - заранее настроенный именованный список IP-адресов внешних DHCP серверв.

Для настройки DHCP Relay переходим во вкладку Relay. В поле IP Addresses указываем IP-адрес DHCP сервера:

Далее в разделе DHCP Relay Agents жмем +:

и добавляем интерфейс, на котором терминируется сеть с DHCP клиентами.

4. Настройка NAT

NAT (Network Address Translation) - это технология преобразования внутренних (серых) IP-адресов во внешние (белые), и наоборот. Чтобы ВМ из внутренней сети могла получить доступ во внешнюю сеть Интернет, необходимо подменить ее внутренний IP-адрес во внешний.

NAT позволяет транслировать в один белый IP-адрес и внутреннюю сеть целиком, что сокращает количество арендуемых внешних IP-адресов.

Важно:

– NAT работает только при включенном Firewall;

– Edge обрабатывает трафик по правилам SNAT/DNAT в том порядке, в котором они настроены, т.е. сверху вниз. Чтобы подвинуть правило относительно остальных, нужно выделить его и воспользоваться стрелками:

– При настройке в разделе Firewall правил доступа к ВМ за NAT , в поле Destination нужно указывать внешние IP адрес и порт назначения (Original IP и Original Port).

Настройка SNAT.

SNAT (Source NAT) - механизм преобразования IP-адреса источника трафика. Чаше всего используется как раз для предоставления доступа в сеть Интернет.

Для добавления правила SNAT переходим в раздел NAT и жмем +SNAT Rule:

В открывшемся окне Add SNAT Rule заполняем необходимые поля:

– Applied On: - выбираем ту сеть, на выходе которой будет транслироваться внутренний IP-адрес источника;

– Original Source IP/Range - диапазон внутренних IP-адресов источников;

– Translated Source IP/Range - внешний IP-адрес, в который будут транслироваться внутренние IP-адреса;

– Destination IP Address и Destination Port - IP-адрес и порт назначения. Эти поля настраиваются в том случае, если трансляция IP-адреса источника должна выполняться при передачи трафика только до указанного IP-адрес и порта назначения. По умолчанию, эти поля автоматически заполняются значениями any/any;

– Description - описание правила;

– Enabled - активирует правило NAT;

– Enable Logging - активирует логирование.

После выполнения всех настроек жмем KEEP и сохраняем конфигурацию Save Changes.

Примечание: не забудьте создать разрешающее правило в разделе Firewall.

Настройка DNAT.

DNAT (Destination NAT) - механизм преобразования IP-адреса и порта назначения. Используется для организации доступа из сети Интернет к ВМ с внутренним IP-адресом через выделенный внешний IP-адрес. Также DNAT позволяет через один внешний IP-адрес организовать доступ одновременно к нескольким ВМ. В этом случае при прохождении трафика через Edge транслируется не только IP-адрес назначения, но и TCP/UDP порт.

Для добавления правила DNAT переходим в раздел NAT и жмем +DNAT Rule:

В открывшемся окне Add DNAT Rule заполняем необходимые поля:

– Applied On: - выбираем ту сеть, на входе которой будет транслироваться внешний IP-адреса назначения во внутренний;

– Original IP/Range - выделенный внешний IP-адрес, назначенный на Edge;

– Protocol - тип протокола, по которому идет подключение. Если выставить значение Any, то весь трафик, приходящий на этот внешний IP-адрес будет транслироваться во внутренний адрес (поле Translated IP/Range). На выбор доступны следующие протоколы - TCP, UDP и ICMP;

– Original Port - номер порта для подключения к внешнему IP-адресу. Если через 1 внешний IP-адрес требуется организовать доступ (например, по SSH) одновременно к нескольким ВМ, то нужно указывать отличные произвольные номера портов (10022 и 10023);

– Translated IP/Range - внутренний IP-адрес ВМ;

– Translated Port - номер порта для подключения к внутреннему IP-адресу ВМ;

После выполнения всех настроек жмем KEEP и сохраняем конфигурацию Save Changes.

Примечание: не забудьте создать разрешающее правило в разделе Firewall.

5. Настройка Routing

Маршрутизация (Routing) это процесс определения маршрута для передачи трафика от отправителя к получателю. На Edge Gateway маршруты могут быть настроены вручную Static (статические маршруты), либо вычисляться с помощью протоколов динамической маршрутизации OSPF и BGP (динамические маршруты).

По умолчанию, Edge Gateway маршрутизирует трафик между внутренними сетями, а весь остальной трафик отправляет на преднастроенный шлюз через внешнюю сеть.

Примечание: В базовой конфигурации VDC Edge Gateway поддерживает только статическую маршрутизацию. Активация протоколов динамической маршрутизации выполняется по требованию.

Для настройки статического маршрута переходим в раздел Routing, вкладка Static Routes и жмем +:

В открывшемся окне Add Static Route заполняем необходимые поля:

– Network - IP-адрес удаленной сети, к которой настраиваем маршрут;

– Next Hop - IP-адрес следующего на пути к удаленной сети маршрутизатора;

– Distance - задает предпочтительность маршрута от 1 до 255. Для статических маршрутов этот показатель равен 1 и поэтому они предпочтительнее, чем маршруты, полученные по OSPF или BGP;

– Interface - интерфейс, за которым находится Next Hop маршрутизатор.

После выполнения всех настроек жмем KEEP и сохраняем конфигурацию Save Changes.

Примечание: Если требуется сменить IP-адрес шлюза по умолчанию, то нужно перейти во вкладку Routing Configuration и выставить нужные значения в поля Applied On и Gateway IP:

6. Настройка балансировщика нагрузки (Load Balancing)

Балансировка нагрузки (Load Balancing) это процесс распределения входящего трафика по определенным критериям (L4 и L7) между внутренними серверами приложений.

2 основных преимущества использования балансировщика нагрузки:

– Резервирование. Сбой в работе одного или нескольких серверов приложений не приведет к полной остановке сервиса, пока доступен хотя бы один сервер. Балансировщик продолжит перенаправлять входящий пользовательский трафик на рабочие серверы приложений. Балансировщик нагрузки также позволяет поочередно выводить в обслуживание серверы для проведения на них профилактических работ;

– Масштабируемость. По мере увеличения объема входящего трафика можно добавлять новые серверы приложений, что позволит не допустить деградации или остановки сервиса.

Edge Gateway предлагает следующий функционал балансировки нагрузки:

- балансировка трафика на уровне сети (TCP и UDP) и приложений (HTTP и HTTPS);

- различные алгоритмы балансировки трафика - Weighted round robin, IP hash, URI, least connection и т.д.;

- ограничение входящего трафика (Connection throttling);

- мониторинг доступности серверов (Service Monitor) по ICMP и приложений по TCP, UDP, HTTP/HTTPS;

- SSL-терминирование;

- непрерывность сессий (Persistence/Sticky) по SourceIP, MSRDP, COOKIE, SSLSESSIONID.

Edge Gateway предлагает 2 режима развертывания балансировщика:

- Прозрачный режим (Inline). В этом режиме на Edge Gateway настроены интерфейсы внешней и внутренней сетей. Входящие клиентские запросы поступают на виртуальный IP-адрес балансировщика (VIP), который с помощью DNAT транслирует и перенаправляет запрос на один из внутренних серверов приложений, но не подменяет IP-адрес отправителя. Полученный от внутреннего сервера ответ Edge Gateway отправляет обратно клиенту напрямую, используя тот же VIP адрес в качестве IP-адреса отправителя (SNAT трансляция).

- Прокси режим (One-Armed). В этом режиме Edge Gateway транслирует не только VIP адрес балансировщика на IP-адрес одного из внутренних серверов приложений, но и IP-адрес отправителя подменяет на свой внутренний IP (одновременно выполняются DNAT и SNAT трансляции). Поэтому балансировщик должен быть в одном сегменте с серверами приложений. В такой схеме серверы приложений «не видят» реальные IP-адреса отправителей.

Все настройки выполняются в разделе Load Balancer главного меню.

Настройка мониторинга доступности серверов в пуле (Service Monitoring).

Service Monitor позволяет отслеживать состояние серверов в пуле и в случае сбоя проверки балансировщик перестает отправлять запросы на этот сервер.

По умолчанию преднастроено 3 метода проверки:

– TCP-monitor;

– HTTP-monitor;

– HTTPS-monitor.

Для настройки переходим во вкладку Service Monitoring и жмем +:

В открывшемся окне New Service Monitor заполняем необходимые поля:

– Name - название нового метода проверки;

– Interval - интервал проверки сервера в сек.;

– Timeout - время ожидания ответа от сервера в сек.;

– Max Retries - кол-во проверок;

– Type - тип проверки (TCP, UDP, ICMP, HTTP и HTTPS).

После выполнения всех настроек жмем KEEP.

Настройка пула серверов приложений (Pools).

Переходим во вкладку Pools и жмем +:

В открывшемся окне Edit Pool заполняем необходимые поля:

– Name и Description - название пула и его краткое описание;

– Algorithm - выбираем алгоритм балансировки трафика между серверами:

- ROUND_ROBIN - запросы распределяются между серверами в зависимости от назначенного веса (Weight);

- IP_HASH - сервер выбирается на основе выполнения хэш-функции от IP-адреса отправителя и общего веса всех серверов пула;

- LEASTCONN - запросы распределяются между серверами в зависимости от их текущей нагрузки. Новые соединения отправляются на менее нагруженный сервер;

- URI - левая часть URI (до вопросительного знака) хэшируется и делится на общий вес серверов в пуле. В результате запросы всегда направляется на один и тот же сервер;

- HTTPHEADER - запросы распределяются между серверами на основе определенного HTTP заголовка (указывается в поле Algorithm Parameters). Если заголовок отсутствует или не указан, то используется Round Robin балансировка;

– Algorithm Parameters - настраиваем поддерживаемые выше алгоритмом параметры;

– Monitors - выбираем преднастроенный или дефолтный профайл мониторинга доступности серверов приложений;

– Transparent - с помощью переключателя выбираем режим работы балансировщика - Inline или One-Armed;

– Members - для добавления серверов в пул жмем +.

В открывшемся окне Add Member заполняем необходимые поля:

– Enabled - активирует сервер в пуле;

– Name - название сервера;

– IP-address - внутренний IP-адрес сервера;

– Port - L4 порт, который слушает приложение на сервере;

– Monitor Port - L4 порт, доступность которого будет проверяться для проверки состояния сервера;

– Weight - параметр, который определяет пропорциональное кол-во получаемого им трафика;

– Min Connections - минимальное кол-во сессий, которые сервер должен обрабатывать, чтобы считаться работоспособным;

– Max Connections - максимальное кол-во сессий, которые сервер сможет обработать.

После выполнения всех настроек жмем KEEP.

Чтобы посмотреть общий статус и статистику серверов с разбивкой по пулам жмем SHOW POOL STATISTICS:

Настройка Виртуального сервера (Virtual Server).

Переходим во вкладку Virtual Servers и ждем +:

В открывшемся окне Add Virtual Server переходим во вкладку General и заполняем необходимые поля:

– Enable Virtual Server - активируем виртуальный сервер;

– Application Profile - выбираем ранее созданный App Profile;

– Name и Description - название виртуального сервера и его краткое описание;

– IP address - виртуальный IP-адрес балансировщика (VIP), на который будут приходить внешние запросы;

– Protocol и Port - указываем протокол и порт;

– Default Pool - выбираем созданный Pool;

– Connection Limit - максимальное кол-во одновременных соединений, которые может обработать Virtual Server;

– Connection Rate Limit (CPS) - максимальное кол-во входящих соединений в секунду.

При необходимости во вкладке Advanced можно добавить расширенные правила балансировки нагрузки - Application Rules.

Включение балансировщика.

После выполнения всех настроек переходим во вкладку Global Configuration и активируем балансировщик:

7. Настройка удаленного доступа по технологии SSL VPN

SSL VPN-Plus это один из вариантов Remote Access VPN, который позволяет отдельным удаленным пользователям через сеть Интернет безопасно подключаться к информационным ресурсам компании в Облаке (к частным сетям за шлюзом NSX Edge). После выполнения всех настроек на Edge согласно ниже представленной инструкции будет сформирован готовый к скачиванию и установке пакет VPN клиента для ПК удаленного пользователя. Список поддерживаемых клиентских ОС - Windows, MacOS и Linux.

Все настройки выполняются в разделе SSL VPN-Plus.

Настройка способа авторизации пользователей.

Переходим во вкладу Authentication, где задаем способ аутентификации удаленных пользователей. Edge может выступать в качестве локального сервера авторизации. Для этого жмем +Local:

Откроется окно настроек Add Authentication Server, в котором можно активировать:

– политику паролей пользователей (например, длина пароля, наличие спец. символов, срок действия пароля и т.д.);

– политику блокировки пользователей (например, кол-во попыток ввода пароля, время блокировки);

Далее активируем сервер (переключатель Enabled) и применяем конфигурацию (жмем KEEP).

Общие настройки SSL VPN-Plus сервера.

Переходим во вкладку Server Settings, где:

– выбираем IP-адрес и назначаем порт, по которому будет доступен портал для скачивания VPN клиента. Установка порта, отличного от 443, может блокировать подключение по VPN тем пользователям, у которых местный провайдер ограничивает исходящие соединения (например, в гостиницах);

– выбираем подходящие алгоритмы шифрования;

– включаем логирование событий.

После применения настроек во вкладке Firewall будет автоматически создано разрешающее правило для входящих подключений на указанный ранее IP:порт.

Настройка локальных УЗ для подключения по VPN

Переходим во вкладку Users и для создания новой локальной УЗ нажимаем +:

Откроется окно Edit User, в котором помимо базовых настроек УЗ (имя, пароль и т.д.) можно:

– отключить истечение пароля по времени (опция Password never expires);

– разрешить пользователю менять пароль (опция Allow change password);

– заставить пользователя сменить пароль при следующем входе (опция Change password on next login).

Настройка пула IP-адресов, выдаваемых пользователям при подключении.

Во вкладке IP Pools нажимаем +:

В окне Create New IP Pool указываем:

– IP Range - диапазон IP-адресов, выдаваемых при подключении. При настройке пула рекомендуем указывать сеть, отличную от уже настроенных на Edge или в офисной сети;

– Netmask - маска сети;

– Gateway - шлюз сети (создается виртуальный интерфейс na0 на Edge);

– Status - активируем Pool.

Настройка сетей (Private Networks), к которым будет предоставляться доступ по VPN.

Переходим во вкладку Private Networks и нажимаем +:

В открывшемся окне Add Private Network заполняем необходимые поля:

- Network - IP-адрес сети, к которой настраиваем доступ по VPN;

- Send Traffic - выбираем один из 2-х вариантов:

- Over Tunnel - трафик до указанной сети будет заворачиваться в туннель;

- Bypass Tunnel - трафик до указанной сети не будет заворачиваться в туннель;

- Enable TCP Optimization - нужно активировать, если был выбран вариант передачи трафика Over Tunnel.

- Ports - список портов, для которых будет выполняться TCP Optimization. По умолчанию, для всех портов;

- Status - включаем доступ к сети.

Создание пакета установки VPN клиента.

Переходим в раздел Installation Packages и нажимаем +:

В открывшемся окне Add Installation Package заполняем необходимые поля:

- Profile Name - имя создаваемого профиля VPN;

- Gateway и Port - IP-адрес и порт, на который будут терминироваться VPN подключения;

Далее отмечаем для каких систем требуеся создать пакет установки VPN:

- Enabled - активируем профиль;

Также можно задать дополнительные параметры для Windows клиента:

Start client on logon - запускать SSL VPN клиент при загрузке Windows;

Allow remember password - разрешить хранить пароль в VPN клиенте;

Enable silent mode installation - включается "тихий" режим установки клиента;

Hide SSL client network adapter - скрывает адаптер VMware SSL VPN-Plus в Сетевых подключениях;

Hide client system tray icon - скрывает значок SSL VPN в систеном трее;

Create desktop icon - создает ярлык на рабочем столе;

Enable silent mode operation - cкрывает окно завершения установки;

Server security certificate validation - при подключении проверяется SSL сертификат сервера.

После выполнения всех настроек жмем KEEP.

Настройка сервера завершена.

Настройка SSL VPN подключения в ОС Windows.

Для скачивания и установки SSLVPN клиента пользователю необходимо в веб-браузере перейти на страницу https://gateway:port, где gateway и port - ранее заданные IP-адрес и порт в разделе Server Settings и пройти авторизацию.

Далее скачиваем установочный пакет SSLVPN клиента на ПК, распаковываем и устанавливаем (потребуется перезагрузка ПК).

После установки запускаем клиент и для подключения нажимаем Login:

В окне проверки сертификата выбираем Yes:

Вводим логин и пароль ранее созданной УЗ и нажимаем OK:

После VPN подключение должно успешно установиться.

Для проверки состояния подключения необходимо в системной трее кликнуть правой кнопкой мыши и выбрать Statistics/Connection Information:

8. Настройка Site-to-site IPSec VPN на NSX-V Edge

Site-to-site VPN на базе протоколов IPSec позволяет организовать защищенный L3 VPN туннель «точка-точка» между двумя площадками через сеть Интернет. В отличие от Remote Access VPN устанавливать ПО VPN клиент на пользовательские устройства не требуется.

NSX-V Edge поддерживает следующий функционал:

– IKE версии 1 и 2;

– Тип VPN сессии - Policy-based и Route-Based;

– Аутентификация по общему ключу (PSK) и сертификату.

Ниже будет представлен пример настройки Policy-based IPSec VPN с PSK аутентификацией.

В разделе VPN/IPSec VPN переходим во вкладку IPSec VPN Sites и жмем + для создания нового VPN туннеля.

В открывшемся окне Add IPSec VPN заполняем необходимые поля:

– Enabled - активирует VPN туннель;

– Enable perfect forward secrecy (PFS) - эта опция гарантирует, что криптографические ключи, которые используются непосредственно для шифрования трафика были сгенерированы уже после этапа аутентификации (IKE фаза), т.е. не привязаны к общему PSK. Рекомендуется включать эту опцию. Должен совпадать с обеих сторон;

– Name - условное обозначение удаленной площадки;

– Local Id и Local Endpoint - при использовании PSK аутентификации в этих полях указывается IP-адрес локального Edge, на котором будет терминироваться IPSec туннель. Чаще всего это IP-адрес из пула «внешних» адресов;

– Local Subnets - список локальных IP-адресов или сетей (разделены запятой), из которых необходимо получить доступ в сети удаленной площадки;

– Peer Id и Peer Endpoint - при использовании PSK аутентификации в этих полях указывается IP-адрес удаленного VPN шлюза, на котором будет терминироваться IPSec туннель;

– Peer Subnets - список IP-адресов или сетей удаленной площадки;

– Encryption Algorithm - алгоритм шифрования данных при передачи по VPN. Должен совпадать с обеих сторон;

– Authentication - метод аутентификации удаленного VPN шлюза, выбираем PSK. Должен совпадать с обеих сторон;

– Change Shared Key - активируем, если требуется сменить ранее настроенный PSK;

– Pre-shared Key - указываем ключ аутентификации PSK. Должен совпадать с обеих сторон;

– Display Shared Key - активируем, если требуется убедиться в корректности введенного ключа;

– Diffie-Hellman Group - устанавливаем номер группы алгоритма генерации и обмена ключами. Чем выше номер группы DH, т.е. больше длина ключа, тем выше защищенность устанавливаемого соединения. Должен совпадать с обеих сторон;

– Digest Algorithm - устанавливаем хэширующий алгоритм. Должен совпадать с обеих сторон;

– IKE Option - выбираем версию протокола IKE. Должен совпадать с обеих сторон;

– IKE Responder Only - при включении этой опции локальный Edge не будет первым инициализировать IPSec соединение с удаленным шлюзом;

– Session Type - выбираем тип VPN сессии. Должен совпадать с обеих сторон.

После выполнения всех настроек жмем KEEP и сохраняем конфигурацию Save Changes.

После добавления VPN туннеля переходим во вкладку Activation Status и активируем службу IPSec на Edge.

После выполнения всех настроек в меню Firewall автоматически появится правило, разрешающее установку IPSec соединения. Но потребуется создать правило доступа для трафика между сетями Local и Remote Subnets.

Проверка состояния IPSec туннеля.

Чтобы проверить статус настроенного VPN туннеля необходимо перейти в меню Statistics и далее во вкладку IPSec.

– IPSec VPN Statistics & Status показывает состояние IKE сессии.

Если значение Channel Status = v, то обе стороны успешно аутентифицировали друг друга.

Если значение Channel Status = x, то требуется проверить:

– PSK;

– версию IKE;

– алгоритмы аутентификация/шифрования/хэширования.

– IPSec VPN Tunnel Statistics & Status показывает состояние отдельных IPSec SA туннелей.

Если значение Tunnel Status = v, то связь успешно установлена между указанными сетями;

Если значение Tunnel Status = x, то требуется проверить:

– настройки Local и Remote Subnets (должны верное указаны сети и маска);

– PFS;

– алгоритмы аутентификация/шифрования/хэширования.